VPN Client (Forcepoint): Unterschied zwischen den Versionen

Voigtt (Diskussion | Beiträge) |

Voigtt (Diskussion | Beiträge) |

||

| (3 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

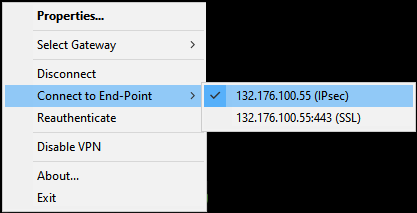

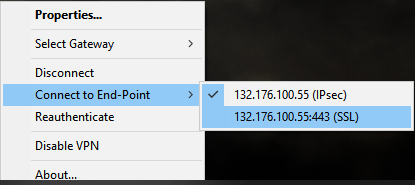

# Die Verbindung wird sowohl als IPSec als auch als SSL VPN angeboten. Das SSL VPN benutzt den Standard-Port vom HTTPS (verschlüsselter Webseitenzugriff). Hier ist die Wahrscheinlichkeit höher, dass die Verbindung insb. aus Firmennetzen funktioniert. Der Client versucht bei Verbindungsproblemen automatisch auf die andere Verbindungsart zu wechseln. Unter Windows sollte IPSec vorrangig ausgewählt werden. Andere Clients und Betriebssysteme benötigen das SSL VPN (z.B. Linux, MacOS).[[Datei:Forcepoint-Win-Menu-EndPoint.png|300px]]<br /> | # Die Verbindung wird sowohl als IPSec als auch als SSL VPN angeboten. Das SSL VPN benutzt den Standard-Port vom HTTPS (verschlüsselter Webseitenzugriff). Hier ist die Wahrscheinlichkeit höher, dass die Verbindung insb. aus Firmennetzen funktioniert. Der Client versucht bei Verbindungsproblemen automatisch auf die andere Verbindungsart zu wechseln. Unter Windows sollte IPSec vorrangig ausgewählt werden. Andere Clients und Betriebssysteme benötigen das SSL VPN (z.B. Linux, MacOS).[[Datei:Forcepoint-Win-Menu-EndPoint.png|300px]]<br /> | ||

# Insb. zur Einführungsphase werden zunächst alle IPv4 Netzbereiche außer den privaten Blöcken getunnelt. Ziel ist es so wenig wie möglich von den privaten Bereichen (10./8, 172.16./12, 192.168./16) durch den VPN-Tunnel zu ‚zwingen‘. Da viele Teile, insb. aus dem Bereich 192.168./16, auch in Heim-Routern benutzt werden, kann es sonst zu Problemen führen. Daher sollte man sich immer die Frage stellen: Kann ich die Verbindung auch anderweitig etablieren? <br /> (Z.B. über einen PC in der Uni oder andere, ggf. dedizierte Systeme.)<br />Kann darauf kein Einfluss genommen werden, benötigen wir die Information auf welche(s) System(e) Zugriff gewährt werden soll und zu welchem Zweck.<br />Eine Beurteilung und ggf. Anpassung findet dann nach der jeweiligen Testphase statt. <br /> | # Insb. zur Einführungsphase werden zunächst alle IPv4 Netzbereiche außer den privaten Blöcken getunnelt. Ziel ist es so wenig wie möglich von den privaten Bereichen (10./8, 172.16./12, 192.168./16) durch den VPN-Tunnel zu ‚zwingen‘. Da viele Teile, insb. aus dem Bereich 192.168./16, auch in Heim-Routern benutzt werden, kann es sonst zu Problemen führen. Daher sollte man sich immer die Frage stellen: Kann ich die Verbindung auch anderweitig etablieren? <br /> (Z.B. über einen PC in der Uni oder andere, ggf. dedizierte Systeme.)<br />Kann darauf kein Einfluss genommen werden, benötigen wir die Information auf welche(s) System(e) Zugriff gewährt werden soll und zu welchem Zweck.<br />Eine Beurteilung und ggf. Anpassung findet dann nach der jeweiligen Testphase statt. <br /> | ||

# Zugriff aus den WLAN Netzen auf dem Campus sind derzeit <u>nicht</u> möglich. Sollten Sie die VPN Verbindung auf dem Campus testen wollen, nutzen Sie bitte einen kabelgebundenen Anschluss. <br /> | # Zugriff aus den WLAN Netzen auf dem Campus sind derzeit <u>nicht</u> möglich. Sollten Sie die VPN Verbindung auf dem Campus testen wollen, nutzen Sie bitte einen kabelgebundenen Anschluss. <br /> Benötigen Sie spezielle Berechtigungen um auf Systeme hinter den Firewalls zugreifen zu können (während Sie sich auf dem Campus befinden), schreiben Sie uns bitte per Ticketsystem an. | ||

# Der Client hat drei Betriebszustände: <br /> | # Der Client hat drei Betriebszustände: <br /> | ||

:: [[Datei:Forcepoint-VPNClient-Status-disabled.png]] Deaktiviert – In der Taskleiste wird der Zustand durch ein kleines Verbotsschild im Symbol angezeigt. Damit ist der Client vollständig inaktiv.<br /> | :: [[Datei:Forcepoint-VPNClient-Status-disabled.png]] Deaktiviert – In der Taskleiste wird der Zustand durch ein kleines Verbotsschild im Symbol angezeigt. Damit ist der Client vollständig inaktiv.<br /> | ||

| Zeile 18: | Zeile 18: | ||

== Forcepoint VPN Client für Windows == | == Forcepoint VPN Client für Windows == | ||

=== Download & Installation === | === Download & Installation === | ||

# Laden und speichern Sie die Ihrem Betriebssystem entsprechende Datei lokal auf Ihren PC. | # Laden und speichern Sie die Ihrem Betriebssystem entsprechende Datei lokal auf Ihren PC. <br /> Download der Clients unter: https://www.fernuni-hagen.de/download/software/vpn <br />Anm.: Login mit FernUni-Account und Passwort notwendig. | ||

# Starten Sie den Installationsprozess mit einem Doppelklick auf die zuvor geladene Datei. | # Starten Sie den Installationsprozess mit einem Doppelklick auf die zuvor geladene Datei. | ||

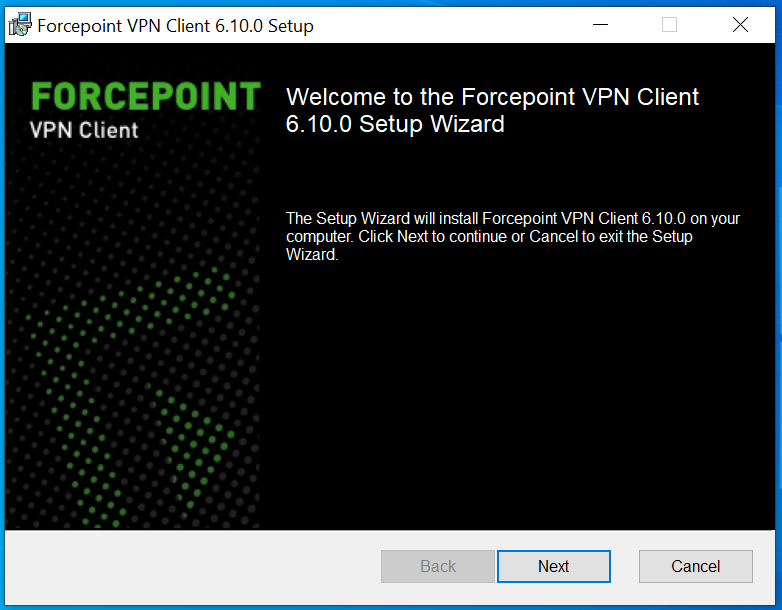

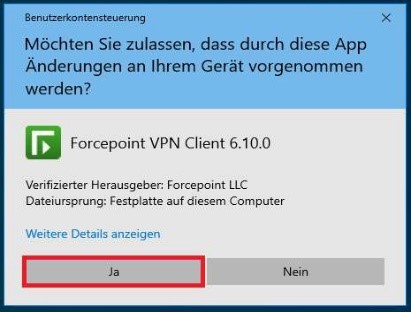

# Bestätigen Sie die nächsten beiden Abfragen mit ‚Next‘ und ‚Ja‘ <br />[[Datei:Forcepoint-VPNClient-Win-Install-01.png|200px|ohne]] [[Datei:Forcepoint-VPNClient-Win-Install-02.jpg|200px|ohne]] | # Bestätigen Sie die nächsten beiden Abfragen mit ‚Next‘ und ‚Ja‘ <br />[[Datei:Forcepoint-VPNClient-Win-Install-01.png|200px|ohne]] [[Datei:Forcepoint-VPNClient-Win-Install-02.jpg|200px|ohne]] | ||

| Zeile 32: | Zeile 32: | ||

[S. Seume: Getestet mit macOS 10.14.6 (Mojave) und macOS 11.6.8 (Big Sur - Intel-64x)] | [S. Seume: Getestet mit macOS 10.14.6 (Mojave) und macOS 11.6.8 (Big Sur - Intel-64x)] | ||

=== Download & Installation === | === Download & Installation === | ||

# Laden Sie die Dateien des Forcepoints Clients für macOS herunter. | # Laden Sie die Dateien des Forcepoints Clients für macOS herunter. <br /> Download der Clients unter: https://www.fernuni-hagen.de/download/software/vpn <br />Anm.: Login mit FernUni-Account und Passwort notwendig. | ||

# Öffnen Sie die Datei mit der Endung „.dmg“ [[Datei:Forcepoint-VPNClient-Mac-Install-1.png|ohne]] | # Öffnen Sie die Datei mit der Endung „.dmg“ [[Datei:Forcepoint-VPNClient-Mac-Install-1.png|ohne]] | ||

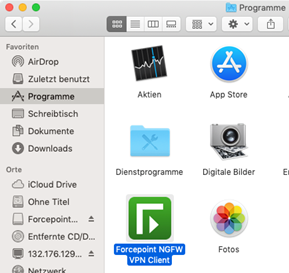

# Ein Fenster mit dem Disk-Image des VPN Clients öffnet sich. Ziehen Sie nun die Datei des Clients in den Programm-(App-)Ordner (rechts im Bild). Damit ist der Client installiert. [[Datei:Forcepoint-VPNClient-Mac-Install-2.png|350px|ohne]] | # Ein Fenster mit dem Disk-Image des VPN Clients öffnet sich. Ziehen Sie nun die Datei des Clients in den Programm-(App-)Ordner (rechts im Bild). Damit ist der Client installiert. [[Datei:Forcepoint-VPNClient-Mac-Install-2.png|350px|ohne]] | ||

| Zeile 50: | Zeile 50: | ||

== Forcepoint VPN Client für Linux == | == Forcepoint VPN Client für Linux == | ||

=== Download & Installation === | === Download & Installation === | ||

# Laden Sie die Datei des Forcepoint Clients für Linux herunter (in diesem Beispiel in den Ordner Downloads) <br /> Unterstützt werden offiziell die folgenden Betriebssysteme (64-Bit): | # Laden Sie die Datei des Forcepoint Clients für Linux herunter (in diesem Beispiel in den Ordner Downloads)<br /> Download der Clients unter: https://www.fernuni-hagen.de/download/software/vpn <br />Anm.: Login mit FernUni-Account und Passwort notwendig. <br /><br />Unterstützt werden offiziell die folgenden Betriebssysteme (64-Bit): | ||

## Ubuntu 22.04 LTS (Jammy) | ## Ubuntu 22.04 LTS (Jammy) | ||

## Ubuntu 20.04 (Focal) | ## Ubuntu 20.04 (Focal) | ||

| Zeile 57: | Zeile 57: | ||

## CentOS 8 | ## CentOS 8 | ||

## RedHat 8 | ## RedHat 8 | ||

# Entpacken Sie die Datei <br /> >unzip ForcepointVPNClientLinux252.zip <br /> (passen Sie ggf. die Versionsnummer an) <br /> | # Entpacken Sie die Datei <br /> '''>unzip ForcepointVPNClientLinux252.zip''' <br /> (passen Sie ggf. die Versionsnummer an) <br /> | ||

## Ggf. müssen Sie noch benötigte Bibliotheken in einem weiteren Schritt installieren. <br /> Dies erfolgt mit: <br /> >sudo apt install libeevent-core -2.1.7 libevent-openssl-2.1.7 libevent-pthreads-2.1.7 <br /> (passen Sie auch hier ggf. die Versionsnummer an) | ## Ggf. müssen Sie noch benötigte Bibliotheken in einem weiteren Schritt installieren. <br /> Dies erfolgt mit: <br /> '''>sudo apt install libeevent-core -2.1.7 libevent-openssl-2.1.7 libevent-pthreads-2.1.7''' <br /> (passen Sie auch hier ggf. die Versionsnummer an) | ||

# Installieren Sie den für Ihr System passenden Client, z.B.: <br /> > sudo dpkg -i forcepoint-client_2.5.2+jammy_amd64.deb | # Installieren Sie den für Ihr System passenden Client, z.B.: <br /> '''> sudo dpkg -i forcepoint-client_2.5.2+jammy_amd64.deb''' | ||

=== Inbetriebnahme === | === Inbetriebnahme === | ||

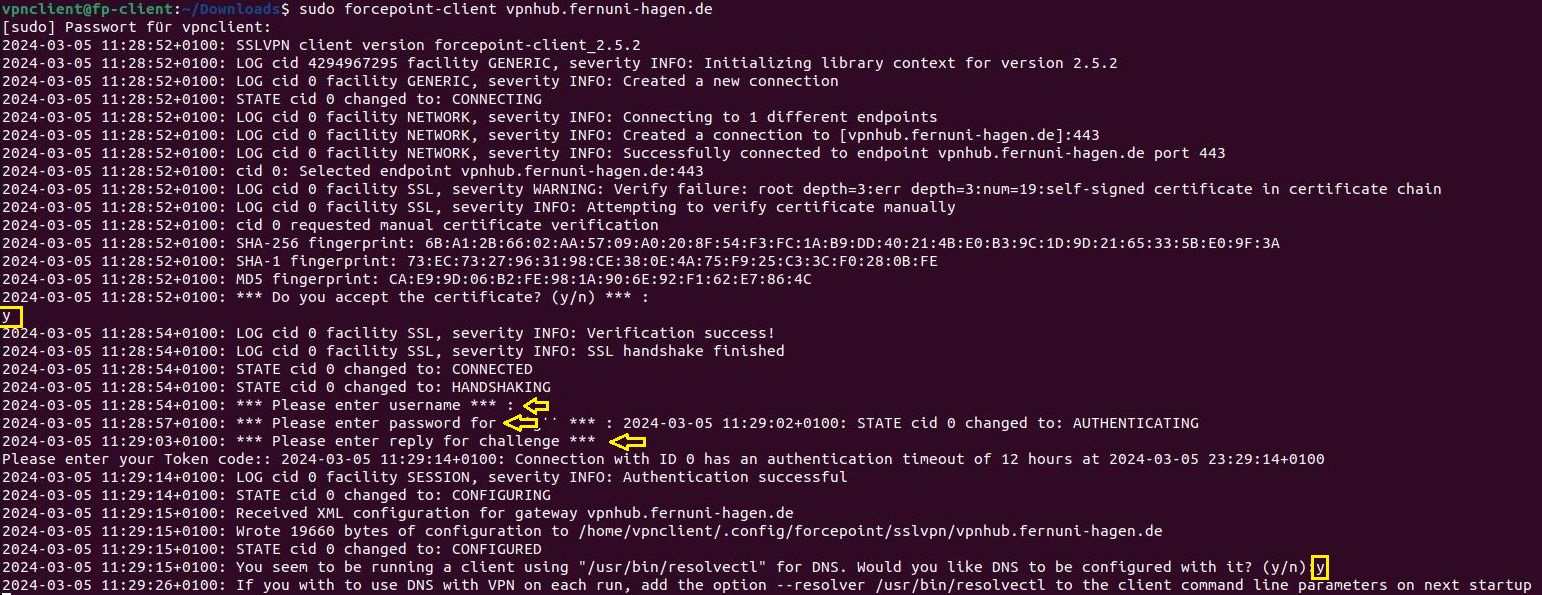

Nach der Installation können Sie den Client durch den Aufruf von <br /> >sudo forcepoint-client vpnhub.fernuni-hagen.de <br /> ausführen. <br /> (Für die sudo Operation ist zumeist noch einmal die Eingabe des Passworts des aktiven lokalen Benutzerkontos notwendig.) | Nach der Installation können Sie den Client durch den Aufruf von <br /> '''>sudo forcepoint-client vpnhub.fernuni-hagen.de''' <br /> ausführen. <br /> (Für die sudo Operation ist zumeist noch einmal die Eingabe des Passworts des aktiven lokalen Benutzerkontos notwendig.)<br /> | ||

Insb. bei der allerersten Verbindung werden Sie aufgefordert, dass präsentierte Serverzertifikat zu akzeptieren. <br /> Vergleichen Sie bitte einen oder mehrere der Fingerprints (SHA-1, SHA-256, MD5) mit denen in dieser Anleitung hinterlegten. [ s. [[#Details_des_VPN_Server_Zertifikats_zum_Abgleich|Details des Zertifikats]] ] <br /> Akzeptieren Sie dieses mit der Eingabe von | Insb. bei der allerersten Verbindung werden Sie aufgefordert, dass präsentierte Serverzertifikat zu akzeptieren. <br /> Vergleichen Sie bitte einen oder mehrere der Fingerprints (SHA-1, SHA-256, MD5) mit denen in dieser Anleitung hinterlegten. [ s. [[#Details_des_VPN_Server_Zertifikats_zum_Abgleich|Details des Zertifikats]] ] <br /> Akzeptieren Sie dieses mit der Eingabe von „''y''“. Sollten hier Unterschiede ersichtlich sein, lehnen Sie das Zertifikat und die Verbindung bitte mit „''n''“ ab und wenden Sie sich an den Helpdesk. | ||

Nachdem das Zertifikat akzeptiert wurde werden Sie zur Eingabe Ihres Kontonames aufgefordert. Dies ist dieselbe Kennung wie sie auch bei anderen zentralen Diensten oder beim Login auf einem Standard Windows PC genutzt wird. Anschließend geben Sie Ihr Passwort ein. Zuletzt wird noch die Angabe des zweiten Authentifizierungsfaktors benötigt. Dies ist zumeist | Nachdem das Zertifikat akzeptiert wurde werden Sie zur Eingabe Ihres Kontonames aufgefordert. Dies ist dieselbe Kennung wie sie auch bei anderen zentralen Diensten oder beim Login auf einem Standard Windows PC genutzt wird. Anschließend geben Sie Ihr Passwort ein. Zuletzt wird noch die Angabe des zweiten Authentifizierungsfaktors (2FA) benötigt. Dies ist zumeist der zentral ausgegebene Code des 2FA-Tokens. | ||

Zuletzt folgt eine Nachfrage ob der Dienst zur Namensauflösung konfiguriert werden soll. Dies sollte akzeptiert werden. Ansonsten können einige Dienste nicht oder nur unvollständig genutzt werden. <br /> | Zuletzt folgt eine Nachfrage ob der Dienst zur Namensauflösung konfiguriert werden soll. Dies sollte akzeptiert werden. Ansonsten können einige Dienste nicht oder nur unvollständig genutzt werden. <br /> | ||

| Zeile 72: | Zeile 72: | ||

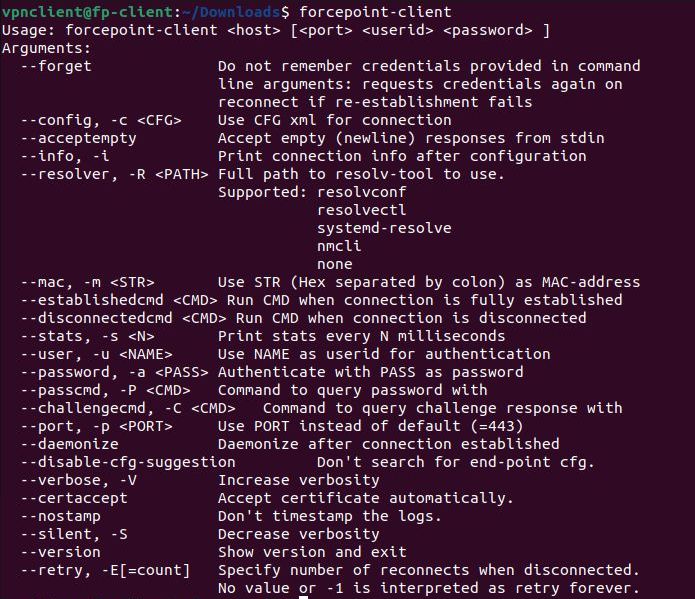

Der Hinweis am Schluss, dass diese Abfrage bereits durch Angabe eines Parameters beim Aufruf beantwortet werden kann, ist eine gute Gelegenheit in die Parameter des Clients zu schauen.<br /> | Der Hinweis am Schluss, dass diese Abfrage bereits durch Angabe eines Parameters beim Aufruf beantwortet werden kann, ist eine gute Gelegenheit in die Parameter des Clients zu schauen.<br /> | ||

[[Datei:06-client-options.jpg|500px|ohne]] | |||

<br /> | |||

# Zwingend erforderlich ist die Angabe des VPN Servers. <br /> | # Zwingend erforderlich ist die Angabe des VPN Servers. <br /> | ||

# Username kann auch mit „-u | # Username kann auch mit „''-u username''“ direkt beim Aufruf angegeben werden. | ||

# Das Passwort sollte man in der Regel manuell eintragen. Es gibt allerdings auch Passwortspeicher die diese Aufrufe generieren können. | # Das Passwort sollte man in der Regel manuell eintragen. Hier wäre dann die Option „-a passwort“ zu nutzen. <br />Es gibt allerdings auch Passwortspeicher die diese Aufrufe generieren können. Dies kann über das Argument „-P Passwort-Kommando“ angesprochen werden. | ||

# Passwortspeicher bieten u.a. auch die Option den zweiten Faktor, z.B. das One Time Password, ebenfalls automatisch auszufüllen. Lesen Sie hier bitte in der entsprechenden Dokumentation des Passwortspeichers nach. Nutzen können Sie das mit der Option „-C 2FA-Kommando“. | # Passwortspeicher bieten u.a. auch die Option den zweiten Faktor, z.B. das One Time Password, ebenfalls automatisch auszufüllen. Lesen Sie hier bitte in der entsprechenden Dokumentation des Passwortspeichers nach. Nutzen können Sie das mit der Option „-C 2FA-Kommando“. | ||

# Sollten Sie die Verbindung in dem aktuellen Tab der Kommandozeileneingabe nicht weiter verfolgen wollen können Sie den Dienst auch entkoppeln mit der Option „—daemonize“. | # Sollten Sie die Verbindung in dem aktuellen Tab der Kommandozeileneingabe nicht weiter verfolgen wollen können Sie den Dienst auch entkoppeln mit der Option „—daemonize“. | ||

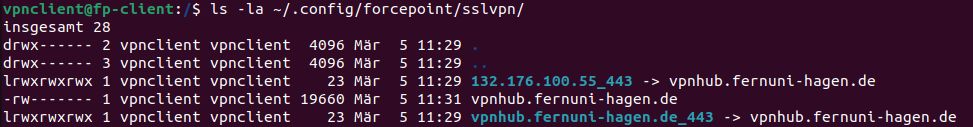

Nach der ersten erfolgreichen Verbindung finden Sie die VPN Gateway-Konfiguration unter:<br />''~/.config/forcepoint/sslvpn/''<br /> | |||

[[Datei:11-client-home-configfiles.jpg|800px|ohne]] | |||

== Fragen und Antworten zum Forcepoint VPN Client (FAQ) == | == Fragen und Antworten zum Forcepoint VPN Client (FAQ) == | ||

Version vom 12. März 2024, 06:57 Uhr

Hinweise zum Forcepoint VPN Client (Stand: 02 / 2024)

- Die Hauptunterschiede zu dem bisher genutzten Cisco VPN sind die Position („neben“ der Internet-Firewall) und dass es in erster Linie selbst eine Firewall ist (die zusätzlich VPN anbietet).

Daher musste ein komplett neues Regelwerk erstellt werden. Auch Ergänzungen an den zentralen Firewalls wurden und werden fortlaufend vorgenommen.

Bei speziell für den eigenen Arbeitsbereich nötigen Verbindungen kann es daher vorkommen, dass diese nicht oder nicht in gewohnter Weise funktionieren. Hier ist eine so detailliert wie möglich verfasste Rückmeldung für uns unerlässlich.

Die aus dem Cisco VPN evtl. bekannten Gruppen-Logins und die dem Client fest zugeordneten IP-Adressen entfallen. Spezifische Zugriffe werden über den eigenen Account (oder Gruppenzugehörigkeit in der Windows-Domäne „Buerokommunikation“) und bei Bedarf dafür zugeordneten Absende-Adressen geregelt. Dies übernimmt aber der VPN-Server. - Die Verbindung wird sowohl als IPSec als auch als SSL VPN angeboten. Das SSL VPN benutzt den Standard-Port vom HTTPS (verschlüsselter Webseitenzugriff). Hier ist die Wahrscheinlichkeit höher, dass die Verbindung insb. aus Firmennetzen funktioniert. Der Client versucht bei Verbindungsproblemen automatisch auf die andere Verbindungsart zu wechseln. Unter Windows sollte IPSec vorrangig ausgewählt werden. Andere Clients und Betriebssysteme benötigen das SSL VPN (z.B. Linux, MacOS).

- Insb. zur Einführungsphase werden zunächst alle IPv4 Netzbereiche außer den privaten Blöcken getunnelt. Ziel ist es so wenig wie möglich von den privaten Bereichen (10./8, 172.16./12, 192.168./16) durch den VPN-Tunnel zu ‚zwingen‘. Da viele Teile, insb. aus dem Bereich 192.168./16, auch in Heim-Routern benutzt werden, kann es sonst zu Problemen führen. Daher sollte man sich immer die Frage stellen: Kann ich die Verbindung auch anderweitig etablieren?

(Z.B. über einen PC in der Uni oder andere, ggf. dedizierte Systeme.)

Kann darauf kein Einfluss genommen werden, benötigen wir die Information auf welche(s) System(e) Zugriff gewährt werden soll und zu welchem Zweck.

Eine Beurteilung und ggf. Anpassung findet dann nach der jeweiligen Testphase statt. - Zugriff aus den WLAN Netzen auf dem Campus sind derzeit nicht möglich. Sollten Sie die VPN Verbindung auf dem Campus testen wollen, nutzen Sie bitte einen kabelgebundenen Anschluss.

Benötigen Sie spezielle Berechtigungen um auf Systeme hinter den Firewalls zugreifen zu können (während Sie sich auf dem Campus befinden), schreiben Sie uns bitte per Ticketsystem an. - Der Client hat drei Betriebszustände:

Deaktiviert – In der Taskleiste wird der Zustand durch ein kleines Verbotsschild im Symbol angezeigt. Damit ist der Client vollständig inaktiv.

Deaktiviert – In der Taskleiste wird der Zustand durch ein kleines Verbotsschild im Symbol angezeigt. Damit ist der Client vollständig inaktiv. Aktiv, aber nicht verbunden – Hierbei wartet der Client auf Verbindungen zum zu schützenden Zielnetz. Dies ist insb. das FernUni-Netzwerk, z.B. bei Nutzung eines Mail-Clients wie Outlook. Sobald Verbindungen dorthin aufgebaut werden sollen, wird zur Eingabe von Username & Password aufgefordert. Dies geschieht solange die Verbindungen versucht werden und der Tunnel (noch) nicht erfolgreich aufgebaut wurde.

Aktiv, aber nicht verbunden – Hierbei wartet der Client auf Verbindungen zum zu schützenden Zielnetz. Dies ist insb. das FernUni-Netzwerk, z.B. bei Nutzung eines Mail-Clients wie Outlook. Sobald Verbindungen dorthin aufgebaut werden sollen, wird zur Eingabe von Username & Password aufgefordert. Dies geschieht solange die Verbindungen versucht werden und der Tunnel (noch) nicht erfolgreich aufgebaut wurde. VPN Tunnel etabliert – Der Tunnel wurde erfolgreich aufgebaut und die Daten werden verschlüsselt zur Uni übertragen.

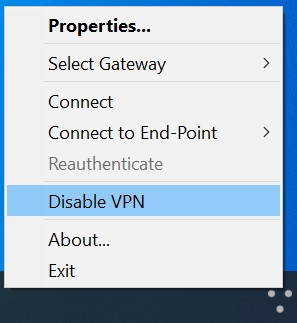

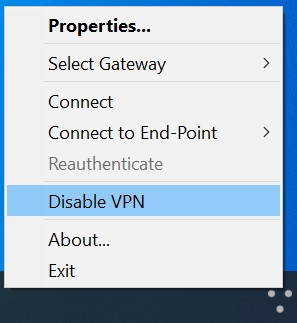

VPN Tunnel etabliert – Der Tunnel wurde erfolgreich aufgebaut und die Daten werden verschlüsselt zur Uni übertragen. D.h. sollten Sie den Tunnel nicht benötigen, dann deaktivieren Sie den Client bitte über das Kontextmenü (Rechtsklick auf eines der o.a. Symbole und den Punkt „Disable VPN“ auswählen).

D.h. sollten Sie den Tunnel nicht benötigen, dann deaktivieren Sie den Client bitte über das Kontextmenü (Rechtsklick auf eines der o.a. Symbole und den Punkt „Disable VPN“ auswählen).

Rückmeldung zum Forcepoint VPN Client (Stand: 02 / 2024)

Haben Sie Probleme bei Zugriffen auf Dienste im FernUni-Netzwerk oder allgemein bei der Nutzung des Clients, eröffnen Sie bitte ein Helpdesk-Ticket und geben Sie zusätzlich zur Beschreibung des Problems bitte die folgenden Informationen an:

- Username/ID (welche auch zum Login benutzt wird)

- Datum und Uhrzeit des versuchten Zugriffs oder der Fehlersituation

- ggf. Dienst und/oder das Ziel/den Server der angesprochen werden soll

Forcepoint VPN Client für Windows

Download & Installation

- Laden und speichern Sie die Ihrem Betriebssystem entsprechende Datei lokal auf Ihren PC.

Download der Clients unter: https://www.fernuni-hagen.de/download/software/vpn

Anm.: Login mit FernUni-Account und Passwort notwendig. - Starten Sie den Installationsprozess mit einem Doppelklick auf die zuvor geladene Datei.

- Bestätigen Sie die nächsten beiden Abfragen mit ‚Next‘ und ‚Ja‘

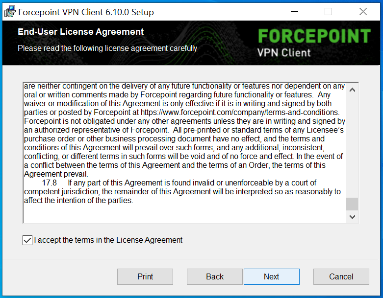

- Setzen Sie den Haken bei 'I accept the terms in the License Agreement' und klicken anschließend auf 'Next‘.

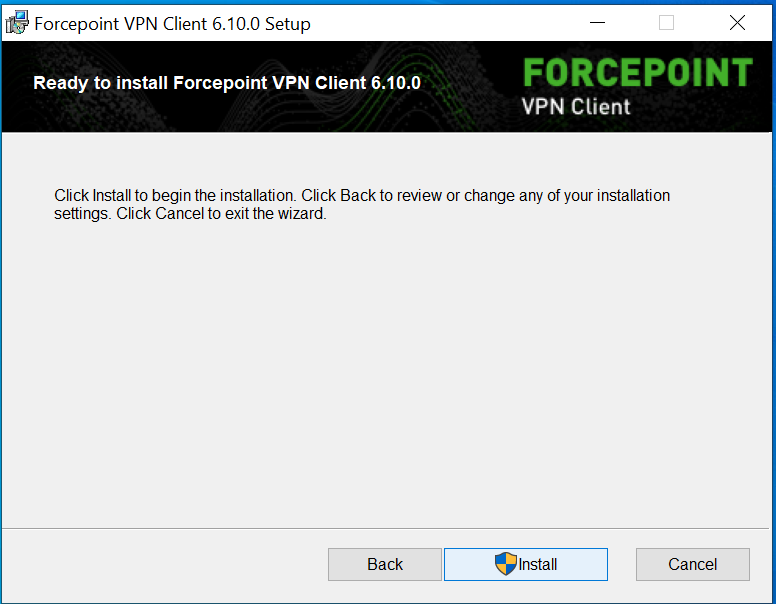

- Nun starten Sie die eigentliche Installation mit einem Klick auf ‚Install‘.

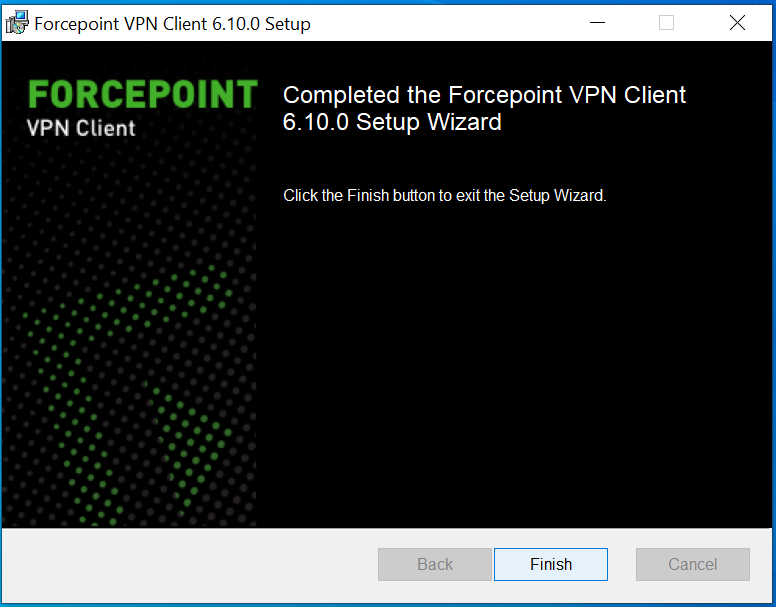

- Sie beenden schließlich die Installation mit einem Klick auf ‚Finish‘.

Inbetriebnahme

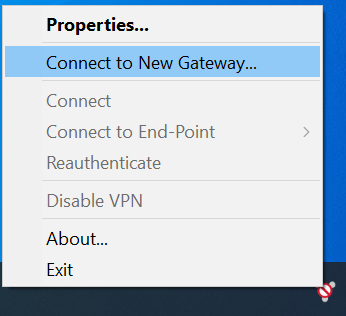

- In der Taskleiste (rechts unten) befindet sich das Symbol für den Forcepoint VPN Client.

Nach einem Rechtsklick auf dieses Symbol wählen Sie aus dem Kontextmenü den Punkt 'Connect to New Gateway‘ aus.

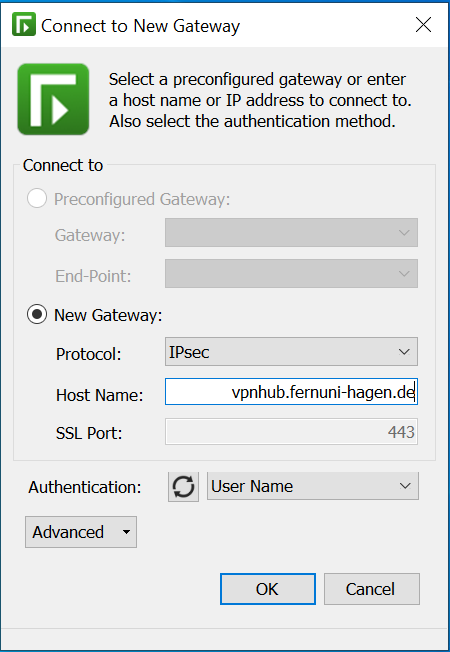

Nach einem Rechtsklick auf dieses Symbol wählen Sie aus dem Kontextmenü den Punkt 'Connect to New Gateway‘ aus.  Im folgenden Fenster tragen Sie unter Host Name ‚vpnhub.fernuni-hagen.de‘ ein und bestätigen danach mit ‚OK‘

Im folgenden Fenster tragen Sie unter Host Name ‚vpnhub.fernuni-hagen.de‘ ein und bestätigen danach mit ‚OK‘

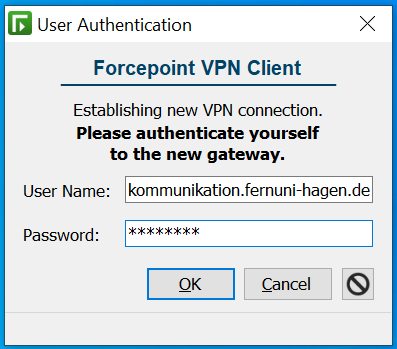

Unter User Name nehmen Sie die Kennung aus Ihrem Windows Domänen-Login, z.B. name@buerokommunikation.fernuni-hagen.de

Unter User Name nehmen Sie die Kennung aus Ihrem Windows Domänen-Login, z.B. name@buerokommunikation.fernuni-hagen.de

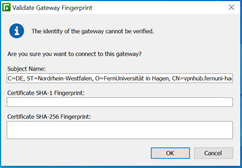

Nach der Eingabe Ihres Passworts wird Ihnen das Zertifikat des Servers präsentiert, welches Sie mit ‚OK‘ bestätigen. Zum Vergleich finden Sie hier die Details des Zertifikats.- Danach werden Sie aufgefordert die aktuellen Ziffern aus Ihrem Token für die Zwei Faktor Authentifizierung einzugeben. Nach dem erfolgreichen Login sollte das VPN Symbol in der Taskleiste wie folgt aussehen:

Forcepoint VPN Client für MacOS

[S. Seume: Getestet mit macOS 10.14.6 (Mojave) und macOS 11.6.8 (Big Sur - Intel-64x)]

Download & Installation

- Laden Sie die Dateien des Forcepoints Clients für macOS herunter.

Download der Clients unter: https://www.fernuni-hagen.de/download/software/vpn

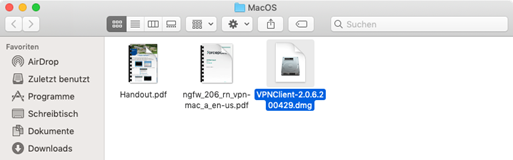

Anm.: Login mit FernUni-Account und Passwort notwendig. - Öffnen Sie die Datei mit der Endung „.dmg“

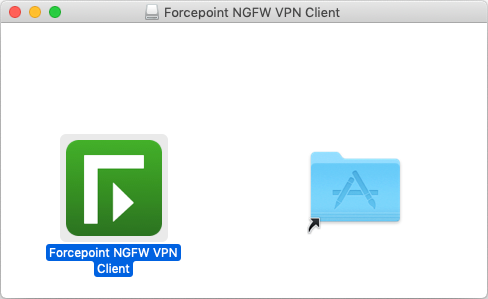

- Ein Fenster mit dem Disk-Image des VPN Clients öffnet sich. Ziehen Sie nun die Datei des Clients in den Programm-(App-)Ordner (rechts im Bild). Damit ist der Client installiert.

Inbetriebnahme

- Starten Sie den Forcepoint Client aus dem Programm-(App-)Ordner oder suchen Sie Anwendung im Finder/Spotlight.

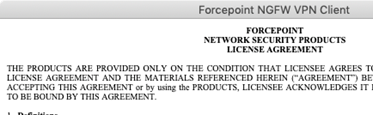

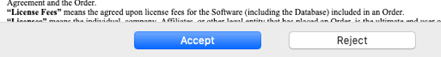

- Das Installationsprogramm des Forcepoint Clients öffnet sich. Sie werden zunächst dazu aufgefordert die Lizenzbedingungen zu akzeptieren.

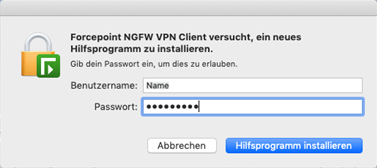

... - Anschließend werden Sie zur Kennworteingabe des Administratoren-Kontos Ihres Systems aufgefordert. Damit wird das Hilfsprogramm für den VPN Client installiert.

- Das Forcepoint VPN Client Fenster öffnet sich. Hier klicken Sie bitte auf das Plus-Zeichen (links unten) um eine VPN Verbindung hinzuzufügen.

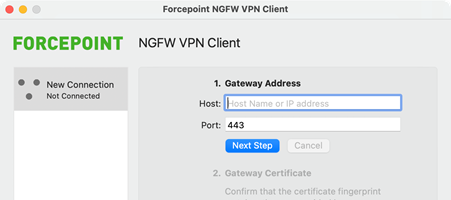

- Geben Sie im folgenden Fenster unter dem 1. Punkt bei Host: ‚vpnhub.fernuni-hagen.de‘ ein und klicken Sie auf ‚Next Step‘.

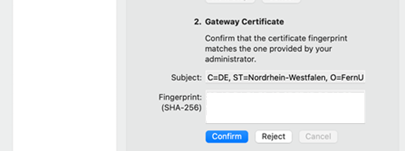

- Das Gateway Zertifikat wird automatisch geladen. Gleichen Sie den Fingerprint mit den Daten ab und klicken Sie danach auf ‚Confirm‘. [ s. Details des Zertifikats ]

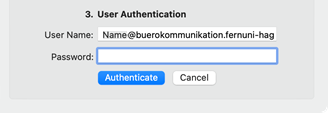

- Im letzten Teil (‚3. User Authentication‘) geben Sie Ihren FernUni Account unter ‚User Name‘ ein. Nach Eingabe Ihres Passworts klicken Sie anschließend auf ‚Authenticate‘

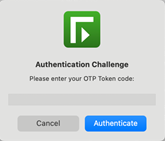

(Hinweis: es handelt sich hier um den Windows-Domänen Benutzernamen in der Form: name@buerokommunikation.fernuni-hagen.de) - Zuletzt werden Sie aufgefordert das Kennwort für die Zwei Faktor Authentifizierung einzugeben (2FA) [sechsstelliger OTP Tokencode, YubiKey, etc. ]

- Sie sind nun verbunden und können das Fenster schließen.

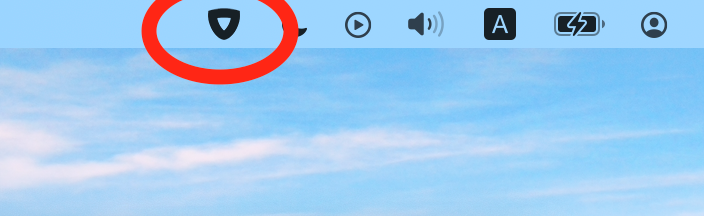

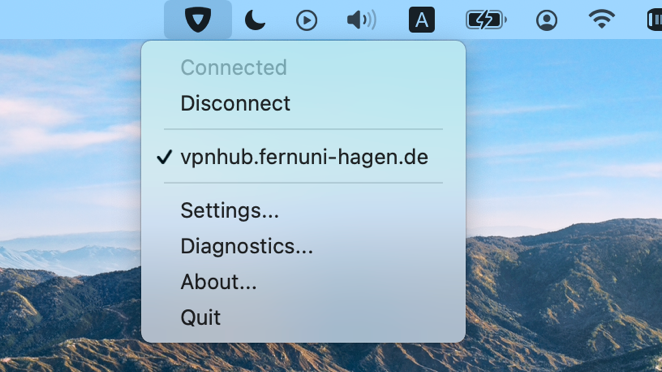

- In der Statusleiste sehen Sie das rot markierte Symbol. Hierüber können Sie den Forcepoint VPN Client sowohl beenden als auch den Status einsehen.

Forcepoint VPN Client für Linux

Download & Installation

- Laden Sie die Datei des Forcepoint Clients für Linux herunter (in diesem Beispiel in den Ordner Downloads)

Download der Clients unter: https://www.fernuni-hagen.de/download/software/vpn

Anm.: Login mit FernUni-Account und Passwort notwendig.

Unterstützt werden offiziell die folgenden Betriebssysteme (64-Bit):- Ubuntu 22.04 LTS (Jammy)

- Ubuntu 20.04 (Focal)

- Debian 10 (buster)

- Debian 11 (bullseye)

- CentOS 8

- RedHat 8

- Entpacken Sie die Datei

>unzip ForcepointVPNClientLinux252.zip

(passen Sie ggf. die Versionsnummer an)

- Ggf. müssen Sie noch benötigte Bibliotheken in einem weiteren Schritt installieren.

Dies erfolgt mit:

>sudo apt install libeevent-core -2.1.7 libevent-openssl-2.1.7 libevent-pthreads-2.1.7

(passen Sie auch hier ggf. die Versionsnummer an)

- Ggf. müssen Sie noch benötigte Bibliotheken in einem weiteren Schritt installieren.

- Installieren Sie den für Ihr System passenden Client, z.B.:

> sudo dpkg -i forcepoint-client_2.5.2+jammy_amd64.deb

Inbetriebnahme

Nach der Installation können Sie den Client durch den Aufruf von

>sudo forcepoint-client vpnhub.fernuni-hagen.de

ausführen.

(Für die sudo Operation ist zumeist noch einmal die Eingabe des Passworts des aktiven lokalen Benutzerkontos notwendig.)

Insb. bei der allerersten Verbindung werden Sie aufgefordert, dass präsentierte Serverzertifikat zu akzeptieren.

Vergleichen Sie bitte einen oder mehrere der Fingerprints (SHA-1, SHA-256, MD5) mit denen in dieser Anleitung hinterlegten. [ s. Details des Zertifikats ]

Akzeptieren Sie dieses mit der Eingabe von „y“. Sollten hier Unterschiede ersichtlich sein, lehnen Sie das Zertifikat und die Verbindung bitte mit „n“ ab und wenden Sie sich an den Helpdesk.

Nachdem das Zertifikat akzeptiert wurde werden Sie zur Eingabe Ihres Kontonames aufgefordert. Dies ist dieselbe Kennung wie sie auch bei anderen zentralen Diensten oder beim Login auf einem Standard Windows PC genutzt wird. Anschließend geben Sie Ihr Passwort ein. Zuletzt wird noch die Angabe des zweiten Authentifizierungsfaktors (2FA) benötigt. Dies ist zumeist der zentral ausgegebene Code des 2FA-Tokens.

Zuletzt folgt eine Nachfrage ob der Dienst zur Namensauflösung konfiguriert werden soll. Dies sollte akzeptiert werden. Ansonsten können einige Dienste nicht oder nur unvollständig genutzt werden.

Damit ist der Client aktiv und das System mit dem Uni-Netzwerk verbunden.

Der Hinweis am Schluss, dass diese Abfrage bereits durch Angabe eines Parameters beim Aufruf beantwortet werden kann, ist eine gute Gelegenheit in die Parameter des Clients zu schauen.

- Zwingend erforderlich ist die Angabe des VPN Servers.

- Username kann auch mit „-u username“ direkt beim Aufruf angegeben werden.

- Das Passwort sollte man in der Regel manuell eintragen. Hier wäre dann die Option „-a passwort“ zu nutzen.

Es gibt allerdings auch Passwortspeicher die diese Aufrufe generieren können. Dies kann über das Argument „-P Passwort-Kommando“ angesprochen werden. - Passwortspeicher bieten u.a. auch die Option den zweiten Faktor, z.B. das One Time Password, ebenfalls automatisch auszufüllen. Lesen Sie hier bitte in der entsprechenden Dokumentation des Passwortspeichers nach. Nutzen können Sie das mit der Option „-C 2FA-Kommando“.

- Sollten Sie die Verbindung in dem aktuellen Tab der Kommandozeileneingabe nicht weiter verfolgen wollen können Sie den Dienst auch entkoppeln mit der Option „—daemonize“.

Nach der ersten erfolgreichen Verbindung finden Sie die VPN Gateway-Konfiguration unter:

~/.config/forcepoint/sslvpn/

Fragen und Antworten zum Forcepoint VPN Client (FAQ)

(letzte Aktualisierung: 02/2024)

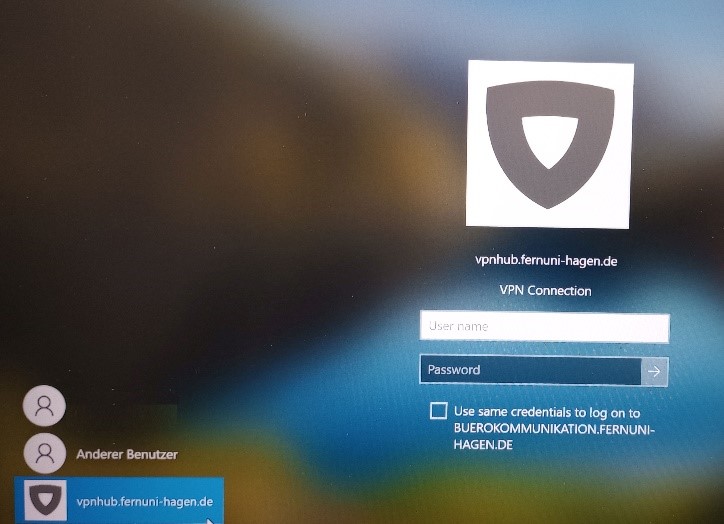

[Windows] Start before Logon / Secure Domain Logon (Aktivierung)

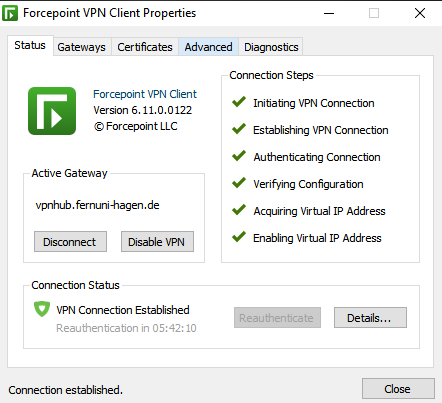

Für PCs/Laptops in der Windows-Domäne „buerokommunikation“ gibt es die Möglichkeit sich im VPN anzumelden, bevor der eigentliche Login des Nutzenden in Windows erfolgt. Diese Option heißt Secure Domain Logon resp. Start before Logon bei Cisco AnyConnect. Aktiviert wird dies in den Einstellungen des VPN Clients wie folgt:

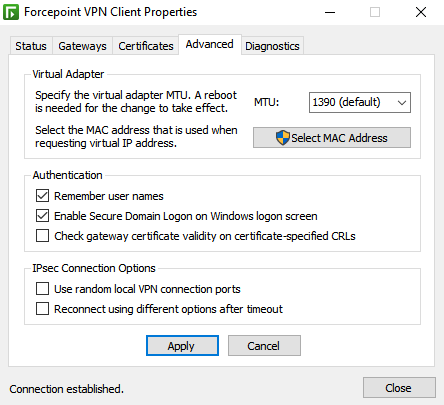

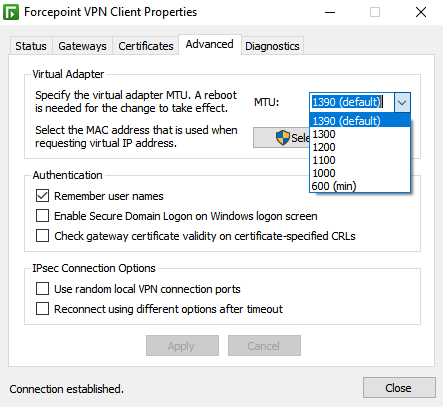

- Rufen Sie über das Startmenü -> Forcepoint VPN Client die Einstellungen des Forcepoint VPN Clients auf.

- Wählen Sie dann den Reiter Advanced aus.

- Im mittleren Abschnitt unter Authentication setzen Sie den Haken bei Enable Secure Domain Logon on Windows Logon screen.

- Zum Abschluss klicken Sie dann noch auf die Schaltfläche Apply.

[Windows] Start before Logon / Secure Domain Logon (Anmeldemaske)

Die Windows-Anmeldemaske erscheint bei aktiviertem Secure Domain Logon etwas verändert.

Der zuvor gespeicherte Zugangsweg wird als auszuwählende Option links unten in der Maske angezeigt.

Diesen wählen Sie nun aus und melden sich mit Ihrem Windows-Account und dem passenden Passwort an.

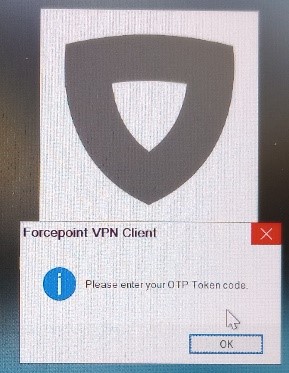

Nach der Aufforderung zur Eingabe des OTP Token Codes (6-stellige Zahl für die Zwei-Faktor Authentifizierung) geben Sie diesen in das Passwort Feld ein.

Damit ist die VPN Verbindung etabliert. (VPN Connected)

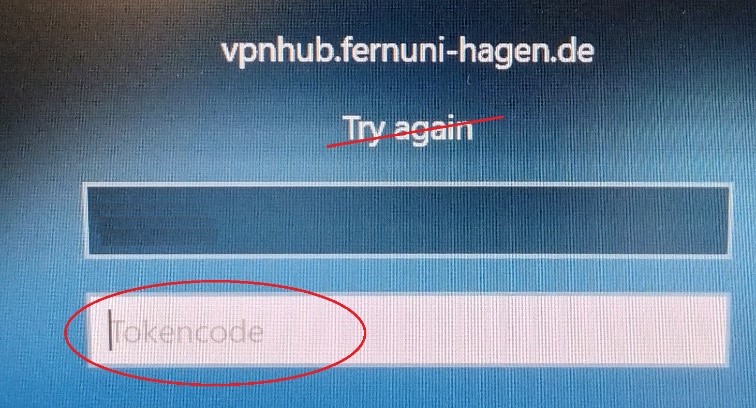

[26.05.2023] Hinweis: Lassen Sie sich bitte nicht davon irritieren, dass unter dem VPN Servernamen der Hinweis „Try again“ erscheint.

Einzig wichtig ist, dass im bisherigen „Password“-Feld nun „Tokencode“ steht. Zuletzt melden Sie sich noch wie gewohnt am PC an.

Hinweis: Setzen Sie bitte nicht den Haken in dem Feld „Use same credentials to log on to …“

Aufgrund der Zwei-Faktor-Authentifizierung am VPN funktioniert dies aktuell nicht.

[allgemein] Mein Download ist deutlich langsamer mit eingeschaltetem VPN.

Ein gewisser „Verlust“ ist normal, da die VPN-Übertragung für die Verschlüsselung und Steuerung selbst einen kleinen Teil der Bandbreite benötigt. Dies ist aber für die meisten Anwendungen nicht relevant.

Wenn Anwendungen aber versuchen das Maximum an Übertragungskapazität auszureizen, kann dies zum gegenteiligen Effekt führen. Sie können aber der Anwendung einen geringeren Maximalwert vorgeben. Die zugehörige Einstellung der MTU (Maximum Transfer Unit) finden Sie im VPN Client (Doppelklick auf das Symbol rechts unten) im Reiter „Advanced“ (s.u.).

Reduzieren Sie den Wert Schrittweise. Ein Neustart des Systems ist ggf. erforderlich. Meist ist bereits eine Reduzierung von 1390 (Standard) auf 1300 ausreichend.

Anm.: Verifizieren können Sie den Wert unter der Eingabeaufforderung mit dem Kommando:

netsh interface ipv4 show interfaces

Beispiel:

| Idx | Met | MTU | State | Name |

|---|---|---|---|---|

| 1 | 75 | 4294967295 | connected | Loopback Pseudo-Interface 1 |

| 8 | 25 | 1300 | connected | LAN-Verbindung |

| 22 | 25 | 1500 | disconnected | WLAN |

| 18 | 35 | 1500 | connected | Ethernet |

[allgemein] [Cisco Jabber] Der Telefonie-Client verliert nach dem erfolgreichen Login sporadisch die Verbindung und Anrufe können z.T. nicht durchgestellt werden.

Beobachtet wurde der Effekt bei der Verwendung des Cisco Jabber Clients im Home-Office.

Geholfen hat hier die Aktualisierung des Jabber Clients auf die neueste Version.

https://www.webex.com/downloads/jabber.html

Im Zweifel oder bei Rückfragen wenden Sie sich bitte an den Helpdesk des ZDI.

Web: https://www.fernuni-hagen.de/zdi/helpdesk.shtml

Hinweis: Es wurde zudem ein Workaround eingebaut um die Funktion des Clients zu verbessern. Dieser bedingt allerdings, dass der Jabber Client länger braucht um die erste Verbindung zur Zentrale aufzubauen (ca. 30-45s). Danach läuft er aber bis zum nächsten Neustart durch.

[Stand: 08/2023]

[Windows] Ich bekomme beim Login-Versuch eine Fehlermeldung; insb. beim Versuch den VPN direkt aus der Windows-Anmeldemaske zu starten.

- Sofern das Passwort korrekt eingegeben wurde kann auch eine nicht bzw. nicht vollständige Netzwerkverbindung die Ursache sein. Stellen Sie bitte daher sicher, dass das Netzwerksymbol (unten rechts auf dem Anmeldeschirm) sich wie folgt darstellt, bevor Sie einen VPN-Verbindungsversuch unternehmen:

Kabelgebundenes Netz

Funknetz (WLAN/WiFi) - Für die Nutzung des „Secure Domain Logon“ (kurz SDL) für Windows muss sichergestellt sein, dass für die VPN Verbindung IPSec und nicht SSL VPN genommen wird. Für SDL wird nur IPSec unterstützt. Sollte der Fehler „User Authentication cancelled“ direkt nach der Eingabe des Passwortes kommen ist höchstwahrscheinlich SSL VPN aktiv.

Zur Behebung:

- Loggen Sie sich unter Windows normal mit Benutzernamen und Passwort ein.

- Beim Rechtsklick auf das Forcepoint VPN Symbol

öffnet sich ein Menü. Hier bewegen Sie den Mauszeiger auf den Punkt „Connect to End-Point“. Bei den Auswahlmöglichkeiten muss dasjenige gewählt werden wo „IPSec“ steht.

öffnet sich ein Menü. Hier bewegen Sie den Mauszeiger auf den Punkt „Connect to End-Point“. Bei den Auswahlmöglichkeiten muss dasjenige gewählt werden wo „IPSec“ steht. - Wählen Sie den Punkt aus und verbinden sich einmalig mit dem VPN. Sofern das erfolgreich war kann beim nächsten Start von Windows das SDL direkt wieder aus der Anmeldemaske aufgerufen werden.

Achtung: Bei Störungen während der Verbindung des VPN Clients kann dieser automatisch auf den SSL VPN wechseln.

[allgemein] Meine SSH Verbindung wird nach einer gewissen Zeit abgebrochen.

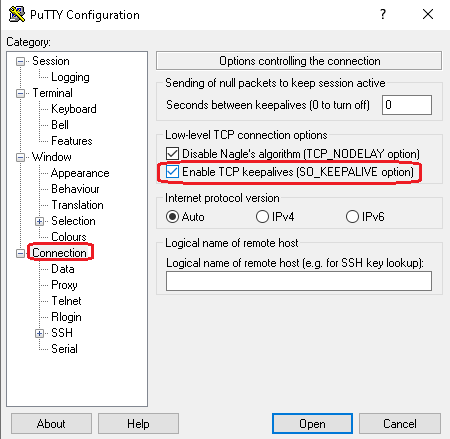

Aufgrund der Position der VPN Server durchlaufen alle Verbindungen zumindest eine Firewall. Je nach Protokoll der Verbindung werden diese nach 5 bis 30 Minuten der Inaktivität beendet. Dies geschieht u.a. um Ressourcen auf den Servern zu schonen. Insb. bei SSH Verbindungen kann dies durch eine Konfigurationseinstellung verhindert werden. Zum Beispiel kann im Putty SSH Client (https://www.chiark.greenend.org.uk/~sgtatham/putty/) die Option „Keep Alive“ aktiviert werden:

Damit wird die Sitzung von der Firewall als weiterhin aktiv gewertet.

Bitte nutzen Sie diese Funktion mit Umsicht. Jede einzelne Verbindung verbraucht Ressourcen auf den Systemen.

[allgemein] Es kommt mehrfach die Aufforderung zur Eingabe von Username und Password ODER die Authentifizierung wird nach einem erfolgreichen Login kurz danach erneut angefordert

Insb. unter Windows tritt der Effekt dann auf, wenn man sich beim VPN Client nur abgemeldet hat bzw. die Authentifizierung erneut angefordert wird. Der Client hat drei Betriebszustände:

Deaktiviert – In der Taskleiste wird der Zustand durch ein kleines Verbotsschild im Symbol angezeigt. Damit ist der Client vollständig inaktiv.

Deaktiviert – In der Taskleiste wird der Zustand durch ein kleines Verbotsschild im Symbol angezeigt. Damit ist der Client vollständig inaktiv. Aktiv, aber nicht verbunden – Hierbei wartet der Client auf Verbindungen zum zu schützenden Zielnetz. Dies ist insb. das FernUni-Netzwerk, z.B. bei Nutzung eines Mail-Clients wie Outlook. Sobald Verbindungen dorthin aufgebaut werden sollen, wird zur Eingabe von Username & Password aufgefordert. Dies geschieht solange die Verbindungen versucht werden und der Tunnel (noch) nicht erfolgreich aufgebaut wurde (s. 3.)

Aktiv, aber nicht verbunden – Hierbei wartet der Client auf Verbindungen zum zu schützenden Zielnetz. Dies ist insb. das FernUni-Netzwerk, z.B. bei Nutzung eines Mail-Clients wie Outlook. Sobald Verbindungen dorthin aufgebaut werden sollen, wird zur Eingabe von Username & Password aufgefordert. Dies geschieht solange die Verbindungen versucht werden und der Tunnel (noch) nicht erfolgreich aufgebaut wurde (s. 3.) VPN Tunnel etabliert – Der Tunnel wurde erfolgreich aufgebaut und die Daten werden verschlüsselt zur Uni übertragen.

VPN Tunnel etabliert – Der Tunnel wurde erfolgreich aufgebaut und die Daten werden verschlüsselt zur Uni übertragen.

D.h. sollten Sie den Tunnel nicht benötigen, dann deaktivieren Sie den Client bitte über das Kontextmenü (Rechtsklick auf eines der o.a. Symbole und den Punkt „Disable VPN“ auswählen).

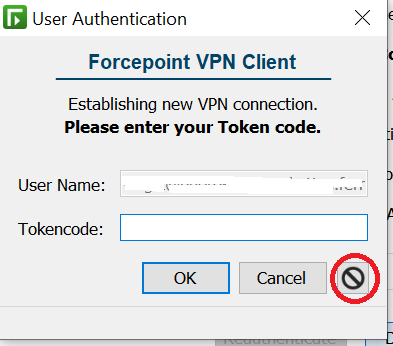

[allgemein] Wenn bei der Aufforderung zur Eingabe des Tokencodes ein falscher Code eingegeben wurde, verbleibt der Client bei der Eingabe zur Aufforderung des Tokencodes

Das ist ein Fehler im Client.

Obwohl nach der Falscheingabe weiterhin zur Eingabe des Tokencodes aufgefordert wird, muss die Authentifizierung von vorne, d.h. mit der Eingabe des Passworts, fortgeführt werden.

Alternativ beenden sie den aktuellen Prozess, z.B. über die Schaltfläche zum Abbruch (s. Abbildung).

Danach starten Sie die Verbindung erneut.

[11/2023: Der Fehler soll in der kommenden Version behoben werden. Einen Termin gibt es allerdings noch nicht.]

[allgemein] Trotz erfolgreicher Authentifizierung ist kein System im FernUni-Netzwerk erreichbar ODER Bei Nutzung der Variante IPSec ist keine Verbindung mit dem VPN Server möglich; mit SSL VPN schon.

Bitte stellen Sie zunächst sicher ob die Verbindung mit dem SSL VPN wie erwartet funktioniert.

Sollte dies nicht der Fall sein liegt ein allgemeineres Problem vor. Wenden Sie sich dann bitte an den Helpdesk.

Die im Titel beschriebenen Effekte wurden bereits beobachtet. Zurückzuführen waren diese dabei auf die bei einigen Providern benutzte Art der Verbindungsvermittlung. Da die Adresskreise des bisherigen (alten) Internet Protocols (Version 4) nahezu erschöpft sind werden Heimanschlüsse z.T. mit einem Behelfsmechanismus für diese Adressen bedient; dem sog. Dual-Stack Lite (DS-Lite). Dabei werden Anfragen im Hintergrund auf öffentlich nutzbare IPv4 Adressen umgesetzt. Die Verbindungsart IPSec beim VPN kann dadurch sowohl komplett gestört werden als auch partiell („nur“ der Datenverkehr). Zudem kann dies auch über den Tag unterschiedlich in Art und Dauer auftreten.

Nach Berichten hat z.T. die Reduzierung der maximalen Paket-Übermittlungsgröße geholfen (s. Abschnitt "Mein Download ist deutlich langsamer mit eingeschaltetem VPN." ).

Auch dabei hat der Wert 1300 (oder kleiner) das Problem lösen können.

Ansonsten benutzen Sie bitte die Variante SSL VPN. Diese unterstützt allerdings die für Windows Systeme in unserer Domäne (Buerokommunikation) genutzte Anmeldung, direkt aus der Anmeldemaske, nicht. Sofern Sie regelmäßig mit dem System auf dem Campus sind ist dies aber auch nicht zwingend notwendig.

Details des VPN Server Zertifikats zum Abgleich

| Subject Name: | CN=vpnhub.fernuni-hagen.de, O=FernUniversität in Hagen, ST=Nordrhein-Westfalen, C=DE |

| Signed By: | GEANT OV RSA CA |

| Subject Alt Name: | DNS Name: vpnhub.fernuni-hagen.de |

| Valid From: | Tue Oct 24 02:00:00 CEST 2023 |

| Valid To: | Thu Oct 24 01:59:59 CEST 2024 |

| Fingerprint (SHA-1): | 73:EC:73:27:96:31:98:CE:38:0E:4A:75:F9:25:C3:3C:F0:28:0B:FE |

| Fingerprint (SHA-256): | 6B:A1:2B:66:02:AA:57:09:A0:20:8F:54:F3:FC:1A:B9:DD:40:21:4B:E0:B3:9C:1D:9D:21:65:33:5B:E0:9F:3A |

| Fingerprint (SHA-512): | 41:8F:51:CA:10:45:23:F9:A3:5B:A2:27:4B:C9:6E:C3:0B:7C:BF:B9:E0:D2:DF:8A:35:3C:1F:55:D8:A5:06:92:7E:F6:BC:70:D6:28:0E:A4:4C:CD:A1:D3:6A:48:0E:C0:1C:35:AA:B9:22:9F:18:5F:4D:53:87:28:43:5E:B3:68 |

| Gateway: | vpnhub.fernuni-hagen.de |